Shell вирус: Ошибка: 404 Страница не найдена

Чем проверить архив сайта на shell вирус

Из своего названия – shell – оболочка позволяющая получить несанкционированный доступ к файлам и базам данных на хостинге. Как правило написаны на языке программирования php или asp.

Изначально созданные авторами в благих намерениях используются хакерами и недобросовестными вебмастерами в корыстных целях. Сами по себе вирусом не являются, но из за массового распространения сайты с обнаруженными “шеллами” часто блокируются хостингом.

Для проверки не рекомендуется использовать обычный антивирус установленный на вашем компьютере. По причине того что классические антивирусы просто удалят подозрительный файл целиком, что может навредить работоспособности вашего сайта в дальнейшем. Поэтому существует ряд специализированного программного обеспечения, которое выдаст список подозрительных файлов.

Этот список в дальнейшем надо просмотреть вручную и принять решение об удалении или исправлении, что потребует определенных знаний.

Под операционную систему Windows:

Самое известное и распространенное решение сканер Ai-bolit . В отличие от различных поделок вебмастеров, постоянно развивающийся и обновляемая программа. Отчет может получиться довольно обширный. Проверка осуществляется не только на shell вирусы, мобильные редиректы но и другой вредоносный код. Инструкцию можно найти на сайте автора.

Чем проверить архив сайта на shell вирус

Под операционную систему Linux:

ClamAv – самое известное и распространенное решение. Проверка осуществляется на основе базы собственных сигнатур. Может быть запущен от имени любого пользователя. Не требует права root.

Пример запуска:clamscan -i -r -l /tmp/clamscan_log --remove=no /путь_к_файлам/

В файле /tmp/clamscan_log – можно посмотреть результаты – список подозрительных файлов.

Maldet – еще одно решение, использующее как свои базы так и базы Clamav.

Пример запуска:maldet -a /путь_к_файлам/

После проверки запуститьmaldet --report

Что такое shell.

exe? Это безопасно или вирус? Как удалить или исправить это

exe? Это безопасно или вирус? Как удалить или исправить это

Что такое shell.exe?

Shell.exe это исполняемый файл, который является частью MagicPage — Этапы 3 4 5 Программа, разработанная Oxford University Press, Программное обеспечение обычно о по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли Shell.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Рекомендуется: Выявление ошибок, связанных с shell.exe

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Это shell.

exe безопасно, или это вирус или вредоносная программа?

exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как shell.exe, должен запускаться из C: \ Program Files \ Oxford University Press \ ORT MagicPage \ Stages 3 4 5 \ shell.exe и нигде в другом месте.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Самые важные факты о shell.exe:

- Находится в C: \ Program Files \ Oxford University Press \ ORT MagicPage \ Этапы 3 4 5 \ вложенная;

- Издатель: Oxford University Press

- Полный путь: C: \ Program Files \ Oxford University Press \ ORT MagicPage \ Stages 3 4 5 \ shell.exe

- Файл справки:

- URL издателя:

- Известно, что до по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, прежде чем удалять shell.exe. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Oxford University Press \ ORT MagicPage \ Stages 3 4 5 \) и сравните размер и т. Д. С приведенными выше фактами.

Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус shell.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление shell.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить shell.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн,

3% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов — полный системный анализ с Reimage, Если файл классифицируется как вредоносный, эти приложения также удаляют shell.exe и избавляются от связанных вредоносных программ.

Однако, если это не вирус и вам нужно удалить shell.exe, вы можете удалить MagicPage — Stages 3 4 5 с вашего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec. exe / X {E8B7E91B-DE40- 4582-B2EF-B121B9F41F6F}. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить MagicPage — Этапы 3 4 5, чтобы полностью удалить shell.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

exe / X {E8B7E91B-DE40- 4582-B2EF-B121B9F41F6F}. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить MagicPage — Этапы 3 4 5, чтобы полностью удалить shell.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу MagicPage — Этапы 3 4 5щелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению MagicPage — Этапы 3 4 5.

Распространенные сообщения об ошибках в shell.exe

Наиболее распространенные ошибки shell.exe, которые могут возникнуть:

• «Ошибка приложения shell.exe».

• «Ошибка shell.exe».

• «Shell.exe столкнулся с проблемой и должен быть закрыт. Приносим извинения за неудобства».

• «shell.exe не является допустимым приложением Win32».

• «shell.exe не запущен».

• «shell.exe не найден».

• «Не удается найти shell.exe».

• «Ошибка запуска программы: shell.exe».

• «Неверный путь к приложению: shell.exe.»

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы MagicPage — Stages 3 4 5, во время запуска или завершения работы Windows или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки shell.exe является важной информацией при устранении неполадок.

Как исправить shell.exe

Аккуратный и опрятный компьютер — это один из лучших способов избежать проблем с MagicPage — Stages 3 4 5. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс shell.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено май 2021 г .:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Загрузите или переустановите shell.exe

Вход в музей Мадам Тюссо не рекомендуется загружать файлы замены exe с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить shell.exe, мы рекомендуем переустановить основное приложение, связанное с ним. MagicPage — Этапы 3 4 5.

Информация об операционной системе

Ошибки shell.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы устранить ошибки Windows и оптимизировать производительность системы

Вирус для Linux. Учимся писать шелл-коды.

IoT — самый настоящий тренд последнего времени. Почти везде в нем используется ядро Linux. Однако статей по вирусописательству и шелл-кодингу под эту платформу сравнительно мало. Думаешь, писать шелл-код под Linux — только для избранных? Давай выясним как написать вирус для Linux!

БАЗА ДЛЯ НАПИСАНИЯ ВИРУСА ДЛЯ LINUX

Что нужно для работы?

Для компиляции шелл-кода нам понадобится компилятор и линковщик. Мы будем использовать nasm и ld. Для проверки работы шелл-кода мы напишем небольшую программку на С. Для ее компиляции нам понадобится gcc. Для некоторых проверок будет нужен rasm2 (часть фреймворка radare2). Для написания вспомогательных функций мы будем использовать Python.

Что нового в x64?

x64 является расширением архитектуры IA-32. Основная отличительная ее особенность — поддержка 64-битных регистров общего назначения, 64-битных арифметических и логических операций над целыми числами и 64-битных виртуальных адресов.

[ad name=»Responbl»]

Если говорить более конкретно, то все 32-битные регистры общего назначения сохраняются, добавляются их расширенные версии (rax, rbx, rcx, rdx, rsi, rdi, rbp, rsp) и несколько новых регистров общего назначения (r8, r9, r10, r11, r12, r13, r14, r15).

Появляется новое соглашение о вызовах (в отличие от архитектуры x86, оно только одно). Согласно ему, при вызове функции каждый регистр используется для определенных целей, а именно:

- первые четыре целочисленных аргумента функции передаются через регистры rcx, rdx, r8 и r9 и через регистры xmm0 — xmm3 для типов с плавающей точкой;

- остальные параметры передаются через стек;

- для параметров, передаваемых через регистры, все равно резервируется место в стеке;

- результат работы функции возвращается через регистр rax для целочисленных типов или через регистр xmm0 для типов с плавающей точкой;

- rbp содержит указатель на базу стека, то есть место (адрес), где начинается стек;

- rsp содержит указатель на вершину стека, то есть на место (адрес), куда будет помещено новое значение;

- rsi, rdi используются в syscall.

Немного о стеке: так как адреса теперь 64-битные, значения в стеке могут иметь размер 8 байт.

[ad name=»Responbl»]

Syscall. Что? Как? Зачем?

Syscall — это способ, посредством которого user-mode взаимодействует с ядром в Linux. Он используется для различных задач: операции ввода-вывода, запись и чтение файлов, открытие и закрытие программ, работа с памятью и сетью и так далее. Для того чтобы выполнить syscall, необходимо:

• загрузить соответствующий номер функции в регистр rax;

• загрузить входные параметры в остальные регистры;

• вызвать прерывание под номером 0x80 (начиная с версии ядра 2.6 это делается через вызов syscall).

В отличие от Windows, где нужно еще найти адрес необходимой функции, здесь все довольно просто и лаконично.

Номера нужных syscall-функций можно найти, например, здесь.

execve()

Если мы посмотрим на готовые шелл-коды, то многие из них используют функцию execve().

execve() имеет следующий прототип:

Она вызывает программу FILENAME. Программа FILENAME может быть либо исполняемым бинарником, либо скриптом, который начинается со строки #! interpreter [optional-arg].

argv[] является указателем на массив, по сути, это тот самый argv[], который мы видим, например, в C или Python.

envp[] — указатель на массив, описывающий окружение. В нашем случае не используется, будет иметь значение null.

Основные требования к шелл-коду

Существует такое понятие, как position-independent code. Это код, который будет выполняться независимо от того, по какому адресу он загружен. Чтобы наш шелл-код мог выполняться в любом месте программы, он должен быть позиционно-независимым.

Чаще всего шелл-код загружается функциями вроде strcpy(). Подобные функции используют байты 0x00, 0x0A, 0x0D как разделители (зависит от платформы и функции). Поэтому лучше такие значения не использовать. В противном случае функция может скопировать шелл-код не полностью. Рассмотрим следующий пример:

Поэтому лучше такие значения не использовать. В противном случае функция может скопировать шелл-код не полностью. Рассмотрим следующий пример:

$ rasm2 -a x86 -b 64 'push 0x00' 6a00

Как видно, код push 0x00 скомпилируется в следующие байты 6a 00. Если бы мы использовали такой код, наш шелл-код бы не сработал. Функция скопировала бы все, что находится до байта со значением 0x00.

В шелл-коде нельзя использовать «захардкоженные» адреса, потому что мы заранее эти самые адреса не знаем. По этой причине все строки в шелл-коде получаются динамически и хранятся в стеке.

Вот вроде бы и все.

[ad name=»Responbl»]

JUST DO IT!

Если ты дочитал до этого места, то уже должна сложиться картина, как будет работать наш шелл-код.

Первым делом необходимо подготовить параметры для функции execve() и затем правильно расположить их на стеке. Функция будет выглядеть следующим образом:

Второй параметр представляет собой массив argv[]. Первый элемент этого массива содержит путь к исполняемому файлу.

Первый элемент этого массива содержит путь к исполняемому файлу.

Третий параметр представляет собой информацию об окружении, нам он не нужен, поэтому будет иметь значение null.

Сначала получим нулевой байт. Мы не можем использовать структуру вида mov eax, 0x00, поскольку это приведет к появлению null-байтов в коде, так что мы будем использовать следующую инструкцию:

xor rdx, rdx

Оставим это значение в регистре rdx — оно еще понадобится в качестве символа конца строки и значения третьего параметра (которое будет null).

Так как стек растет от старших адресов к младшим, а функция execve() будет читать входные параметры от младших к старшим (то есть стек работает с памятью в обратном порядке), то на стек мы будем класть перевернутые значения.

Для того чтобы перевернуть строку и перевести ее в hex, можно использовать следующую функцию на Python:

Вызовем эту функцию для /bin/sh: >>> rev. rev_str(«/bin/sh»)

rev_str(«/bin/sh»)

'68732f6e69622f'

Получили строку длиной 7 байт. Теперь рассмотрим, что произойдет, если мы попробуем положить ее в стек:

$ rasm2 -a x86 -b 64 'mov rax, 68732f6e69622f; push rax' 48b82f62696e2f73680050

Мы получили нулевой байт (второй байт с конца), который сломает наш шеллкод. Чтобы этого не произошло, воспользуемся тем, что Linux игнорирует последовательные слеши (то есть /bin/sh и /bin//sh — это одно и то же).

>>> rev.rev_str("/bin//sh")

'68732f2f6e69622f'

Теперь у нас строка длиной 8 байт. Посмотрим, что будет, если положить ее в стек:

$ rasm2 -a x86 -b 64 'mov rax, 0x68732f2f6e69622f; push rax' 48b82f62696e2f2f736850

Никаких нулевых байтов!

Затем на сайте ищем информацию о функции execve(). Смотрим номер функции, который положим в rax, — 59. Смотрим, какие регистры используются:

• rdi—хранитадресстроки FILENAME;

• rsi—хранитадресстрокиargv;

• rdx—хранитадресстрокиenvp.

Теперь собираем все воедино.

Кладем в стек символ конца строки (помним, что все делается в обратном порядке):

xor rdx, rdx push rdx

Кладем в стек строку /bin//sh: mov rax, 0x68732f2f6e69622f

push rax

Получаем адрес строки /bin//sh в стеке и сразу помещаем его в rdi: mov rdi, rsp

В rsi необходимо положить указатель на массив строк. В нашем случае этот массив будет содержать только путь до исполняемого файла, поэтому достаточно положить туда адрес, который ссылается на память, где лежит адрес строки (на языке С указатель на указатель). Адрес строки у нас уже есть, он находится в регистре rdi. Массив argv должен заканчиваться null-байтом, который у нас находится в регистре rdx:

push rdx push rdi mov rsi, rsp

Теперь rsi указывает на адрес в стеке, в котором лежит указатель на строку /bin//sh.

Кладем в rax номер функции execve(): xor rax, rax

mov al, 0x3b

В итоге получили такой файл:

Компилируем и линкуем под x64. Для этого:

$ nasm -f elf64 example.asm $ ld -m elf_x86_64 -s -o example example.o

Теперь можем использовать objdump -d example для того, чтобы посмотреть получившийся файл:

Чтобы получить шелл-код вида x11x22… из бинарника, можем воспользоваться следующим кодом:

В результате получаем:

x48x31xd2x52x48xb8x2fx62x69x6ex2fx2fx73x68x50x48x89 xe7x52x57x48x89xe6x48x31xc0xb0x3bx0fx05

Тестируем шелл-код

Для теста используем следующую программу на С (вместо SHELLCODE нужно вставить получившийся шелл-код):

вирус для linux

Затем компилируем:

gcc -m64 -fno-stack-protector -z execstack -o shellcode_test shellcode_test.c

В результате получаем программу shellcode_test. Запускаем программу и попадаем в интерпретатор sh. Для выхода вводим exit.

Запускаем программу и попадаем в интерпретатор sh. Для выхода вводим exit.

[ad name=»Responbl»]

ЗАКЛЮЧЕНИЕ

Вот мы и написали свой первый шелл-код под Linux x64. На первый взгляд — ничего сложного, труднее всего сократить размеры шелл-кода. И нельзя забывать, что это лишь «проба пера», наш шелл-код не справится с DEP и ASLR, но полученные навыки пригодятся для написания более сложных вещей.

Ссылки:

Click to rate this post!

[Total: 7 Average: 4.6]

windows мощность shell вирус — CodeRoad

Я запускаю веб-сервер windows server 2016 WebLogic и продолжаю видеть это всплывающее окно PowerShell я пробовал почти 20 сторонних антивирусов, но он все еще появляется кто-нибудь может помочь ?

windows

shell

virus

Поделиться

Источник

Unknown

05 июля 2018 в 07:37

2 ответа

- Генерировать машинный ключ, используя мощность shell

Я пытаюсь сгенерировать машинный ключ для обмена между несколькими машинами, после быстрого поиска в google я нашел эту статью KB 2915218, приложение а .

Я скопировал код и сохранил его как расширение .ps1, которое, как я полагаю, является расширением power shell. Открытая мощность shell…

Я скопировал код и сохранил его как расширение .ps1, которое, как я полагаю, является расширением power shell. Открытая мощность shell… - Как удалить этот вирус из моего проекта Delphi 7

Когда я компилирую новый проект в Delphi 7 IDE , то сканирую с помощью http:/ / www.virustotal.com мой проект Delphi идентифицирует его как вирус ivected 8: Я переустанавливаю свой Windows OS и проверяю жесткий диск компьютера с помощью Dual Boot Linux Ubuntu, но не могу найти вирус на своем PC….

0

Вы можете использовать автозапуск SysInternals’, чтобы увидеть, что могло проникнуть в вашу систему, и вы можете использовать его, чтобы отключить все подозрительное.

Это такое же хорошее место для начала, как и любое другое.

Кроме того, скопируйте (Ctrl+C) и вставьте текст из этого сообщения об ошибке в Google Translate и отправьте английский обратно в свой вопрос. Тнх.

Тнх.

Поделиться

Paul Sanders

05 июля 2018 в 08:37

-1

Перейдите в Диспетчер задач, а затем в раздел процессы. Теперь отмените все, что вы не уверены в источнике. Если вы не уверены, что что-то должно быть там, просто погуглите его, чтобы увидеть, если это процесс windows, а если нет, то отмените его. Они иногда переименовывают эти вирусы в адекватно звучащие вещи, такие как «Windows Registry Handler» и т. д. Так что будьте утомлены. После этого перейдите в каталог запуска системы и удалите все.

Поделиться

Clairvoyant

05 июля 2018 в 07:47

Похожие вопросы:

Как измерить мощность сети (сигнал WIFI) в windows-CE?

Как измерить мощность сети (сигнал WIFI) в windows-CE ?

Почему wget.exe был обнаружен как вирус?

Я установил Cygwin на Windows 7, и он был установлен правильно. Я выбрал различные пакеты, включая curl и wget. Тем не менее, мой антивирус (AVG 2011) обнаружил его как вредоносное ПО с 4 красными…

Я выбрал различные пакеты, включая curl и wget. Тем не менее, мой антивирус (AVG 2011) обнаружил его как вредоносное ПО с 4 красными…

Вирус в Delphi 7

Когда я компилирую новый проект в Delphi 7 IDE, MCafee идентифицирует его как вирус и удаляет. Вирус идентифицируется как Generic.dx!gmk и удаляется антивирусом, поэтому новый Exe не создается . Как…

Генерировать машинный ключ, используя мощность shell

Я пытаюсь сгенерировать машинный ключ для обмена между несколькими машинами, после быстрого поиска в google я нашел эту статью KB 2915218, приложение а . Я скопировал код и сохранил его как…

Как удалить этот вирус из моего проекта Delphi 7

Когда я компилирую новый проект в Delphi 7 IDE , то сканирую с помощью http:/ / www.virustotal.com мой проект Delphi идентифицирует его как вирус ivected 8: Я переустанавливаю свой Windows OS и…

Мощность Shell вызов MSI

Я пытаюсь запустить установочный файл msi с помощью powershell. Ниже приведен мой код power shell:- $argumentlist = /i D:\FolderTest\InstallerTest 1.9.0.39621 Setup.msi /qn /l*v…

Ниже приведен мой код power shell:- $argumentlist = /i D:\FolderTest\InstallerTest 1.9.0.39621 Setup.msi /qn /l*v…

Мощность-shell /Windows эквивалент bash скрипта

Я пытаюсь выполнить следующую простую команду в Windows 10 через Power-Shell CLI. Как я могу это сделать? ID=test001 ./initializeID.sh Где initializeID.sh является: #!/bin/bash echo Initializing for…

Windows defender обнаруживает вирус exe as Trojan:Win32/Azden.A!cl

Я столкнулся с проблемой при установке приложения на windows 10 enterprise edition. После установки приложения windows defender обнаруживает его как вирус (Trojan:Win32/Azden.A!cl) и удаляет его exe…

Может ли вирус Windows получить доступ к виртуальным дискам в другой системе?

Я использую 2 операционные системы через Grub, Linux для работы и Windows для игр. Мой вопрос заключается в том, что если я получу какой-то вирус на Windows, может ли он каким-то образом повредить. ..

..

Windows мощность Shell переименование файлов

Я вроде как новичок в написании сценариев и вот моя задача: Папка с X файлами. Каждый файл содержит несколько документов Word, Excel листа и т. д. В этих файлах есть имя клиента, и мне нужно…

Как найти и удалить вредоносный код (вирус) на сайте?

Каждый вебмастер сталкивался с проблемой поиска уязвимых мест своего сайта, с помощью которых злоумышленник может загрузить свой вредоносный код, который так или иначе повлияет на работоспособность всего сайта, вплоть до его исключения из поисковой выдачи.

Чаще всего заражение происходит из-за человеческого фактора, но что делать, если сайт все-таки взломан?

Основные проблемы

Меньшее из зол – это найти и удалить сам вредоносный код. Основная же проблема заключается в поиске того уязвимого места, через которое злоумышленник загрузил свой код на ваш сайт, чтобы обезопасить себя от следующих подобных прецедентов.

Для поиска вредоносного кода написано немало антивирусных программ, создано много сервисов, которые могут указать на адрес зараженной страницы, предоставив даже сигнатуру и исчерпывающую информацию о самом вирусе. Но ни одно программное обеспечение не сможет сказать Вам, как этот «чужой код» появился на сайте. Здесь стоит полагаться только на себя.

Ниже я приведу несколько команд, которые можно применять при поиске зараженных файлов и/или загруженных к Вам на сайт shell-ов/backdoor-ов. Для этого нам потребуется программа Putty и SSH-доступ к сайту.

Поиск зараженных файлов

С помощью нижеперечисленных команд можно найти файлы, содержащие «опасные» элементы, с помощью которых злоумышленник может выполнить вредоносный обфусицированный код.

Вывод файлов будет записан в лог-файл в вашей текущей директории. В каждом файле будет содержаться путь к найденному файлу и строка с подозрительным участком кода.

find /Каталог с сайтом -type f -iname «*» -exec grep -Him1 ‘eval’ {} \; > . /eval.log

/eval.log

find /Каталог с сайтом -type f -iname «*» -exec grep -Him1 ‘base64’ {} \; > ./base64.log

find /Каталог с сайтом -type f -iname «*» -exec grep -Him1 ‘file_get_contents’ {} \; > ./file_get_contents.log

Поиск директорий с полными правами на запись

Следующая команда выводит список директорий, на которых установлены полные права на запись. Именно такие директории используют для заражения сайта.

find ./Каталог с сайтом -perm 777 -type d

Поиск измененных файлов за период

Если Вы знаете когда примерно произошло заражение, можно посмотреть список измененных файлов за последние несколько дней ( параметр –mtime -7 указывает на дату изменения отличную от текущей за 7 прошлых дней)

find ./Каталог с сайтом -type f -iname «*» -mtime -7

Что делать, если сайт заражен?

Итак, предположим, что мы нашли зараженные файлы или shell-файл. Перед тем как его удалить/удалить из него вредоносный код, запомните его имя (полный путь), дату изменения/создания файла, его gid и id пользователя (для unix систем), это позволит найти способ его загрузки к нам на сайт. Начнем с пользователя и группы:

Начнем с пользователя и группы:

Посмотрите, от какого пользователя работает Ваш web-сервер:

ps -aux | grep «apache2» | awk {‘print $1’}

Если этот пользователь совпадает с пользователем, создавшим вредоносный файл, то можно предположить, что он был загружен через сам сайт. Если же нет – файл могли загрузить через ftp (мы настоятельно рекомендуем изменить пароли к FTP-серверу и административной панели сайта).

Дальше открываем директорию с access-логами нашего сайта и делаем поиск по имени файла:

cat ./site.ru.access.log | grep “имя filenameOfShellScript”

И получаем вывод всех запросов к нашему скрипту. По нему определяем userAgent и ip адрес нашего взломщика.

Следующей командой мы получаем список всех запросов, на которые он к нам заходил.

cat ./site.ru.access.log | grep “ip” | grep “userAgent”

Внимательно его проанализировав можно найти уязвимое место на сайте, следует обратить особое внимание на POST-запросы из вывода, с помощью которых мог быть залит вредоносный файл.

Ижаковский Андрей, системный администратор

Как проверить сайт на вирусы: советы профессионального админа| Vepp

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Проверка сайта на вирусы через онлайн-сканеры

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот несколько сервисов:

Dr.Web иногда не находит вредоносные скрипты; это больше компьютерный сканер, чем сканер для анализа вирусов на сайте.

Поведение в разных браузерах и на разных устройствах

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

Вид в поиске

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Яндекса или Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Количество страниц в поисковой выдаче

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент.

Чтобы проверить сайт на дорвеи, снова используйте поиск. Введите запрос site:mysite.com и пересмотрите все результаты поиска. Если найдёте страницы, которые не соответствуют тематике вашего сайта, — это дорвеи.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Проанализировать HTML и JS-скрипты

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.

Все посторонние вставки удалите.

Бывает, что разобраться в коде сложно или он обфусцирован. Тогда сравните содержимое скрипта на сайте с оригинальным файлом из архива системы управления, плагина или шаблона.

Действительно, не всегда вредоносный скрипт — это отдельно подключенный файл, часто модифицируют один из существующих файлов. Если код обфусцирован, понять его не удастся. В таком случае стоит выяснить, в каком файле он находится.

Если это часть CMS, то надо проверить оригинальное содержимое такого файла, выгрузив архив с CMS такой же версии и сравнив содержимое этого файла.

Если файл самописный, т. е. не относится к компоненту CMS, то лучше обратиться к разработчику. Скорее всего он знает, что писал он, а что мог добавить зловред. В таком случае оригинальное содержимое можно заменить из бекапа.

Ростислав Воробьёв, сотрудник техподдержки ISPsystem

Проверить дату изменения файлов и папок

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду: find . –name '*.ph*' –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

Это действительно помогает уменьшить список подозреваемых PHP-файлов, которые могут содержать зловредов. Однако не всегда зловреды в PHP-файлах. Немного модифицировав .htaccess файл, можно создать файл с разрешением . jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

Ростислав Воробьёв

Проанализировать директории upload/backup/log/image/tmp

Директории upload/backup/log/image/tmp потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой: find /upload/ -type f -name '*.ph*'

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой: find /upload/ -name '*.php*' -exec rm '{}' \;

Найти файлы и папки с нестандартными именами

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Тут нужно понимать, что значит нестандартные имена. Если вы уверены, что директория или файл были созданы не вами, а название уж очень не похоже на то, что могла сделать CMS или плагин, то можно удалить. Но лучше сделать копию файлов, удалить, проверить, что на сайте ничего не сломалось. Стоит проверить бекапы за пару дней до заражения, если это зловред, то в вашем бэкапе таких файлов или директорий не будет.

Ростислав Воробьёв

Найти много PHP или HTML-файлов в одной директории

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name '*.php' | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Найти вирусные скрипты по содержимому

Быстро проверить сайт на вирусные скрипты можно командой:

find . / -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" {} \;

/ -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" {} \;

Либо можно использовать grep без find.

grep -R -i -H -E "wso shell|Backdoor|Shell|base64_decode|str_rot13|gzuncompress|gzinflate|strrev|killall|navigator.userAgent.match|mysql_safe|UdpFlood|40,101,115,110,98,114,105,110|msg=@gzinflate|sql2_safe|NlOThmMjgyODM0NjkyODdiYT|6POkiojiO7iY3ns1rn8|var vst = String.fromCharCode|c999sh|request12.php|auth_pass|shell_exec|FilesMan|passthru|system|passwd|mkdir|chmod|md5=|e2aa4e|file_get_contents|eval|stripslashes|fsockopen|pfsockopen|base64_files" . /

/

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Проверить базу данных

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

<script , <? , <?php , <iframe

Если обнаружите вредоносный фрагмент, удалите его.

Да, верно. Но проанализировать содержимое базы данных рядовому пользователю будет непросто — понадобятся базовые навыки SQL, знание синтаксиса, а также понимание, в какой из таблиц нужно искать содержимое. Кроме того, зловред может быть в неявном виде, тоже каким-либо образом обфусцирован, закодирован и т. д.

Кроме того, зловред может быть в неявном виде, тоже каким-либо образом обфусцирован, закодирован и т. д.

Ростислав Воробьёв

Использовать онлайн-сервисы

Для автоматической проверки файлов сайта на вирусы, shell-скрипты, редиректы и дорвеи можно использовать сканеры:

Обычно автоматические сканеры обнаруживают до 90% всех вредоносных скриптов на зараженном сайте, остальные нужно искать вручную, используя вышеперечисленные команды внутренней проверки.

Антивирус может найти большинство вредоносных файлов, но он не знает их всех. Появляются новые скрипты, их по другому пытаются обфусцировать чтобы обойти проверку антивирусов и так далее.

Ростислав Воробьёв

Защитить сайт от взлома

После удаления всех shell-скриптов и вредоносных вставок сайт обязательно надо защитить от взлома. Тогда он станет неуязвим для атак извне.

Защита панели администратора сайта по IP

Злоумышленники попадают на сайт, взламывая панель администратора. Чтобы помешать им, установите ограничение на вход в панель по IP. Иными словами, разрешите входить в панель администратора только с определённого устройства.

Чтобы помешать им, установите ограничение на вход в панель по IP. Иными словами, разрешите входить в панель администратора только с определённого устройства.

Добавьте в каталог административной панели (administrator, bitrix/admin, wp-admin…) файл .htaccess с содержимым:

Order Deny, Allow Deny from all Allow from 1.1.1.1

Где 1.1.1.1 — IP-адрес, для которого разрешён доступ в админ панель.

Если IP-адрес не статический, можно добавить IP по зоне. Например, провайдер предоставляет IP-адрес вида 192.168.100.34. Тогда в .htaccess можно прописать allow from 192.168.

Защита панели администратора по HTTP-авторизации

Установите на админку сайта дополнительный логин и пароль. Для этого в каталог административной панели (administrator, bitrix/admin, wp-admin…) добавьте файлы .htaccess и .htpasswd .

В файле .htaccess нужно прописать такой код:

ErrorDocument 401 "Unauthorized Access"

ErrorDocument 403 "Forbidden"

AuthName "Authorized Only"

AuthType Basic

AuthUserFile /home/ site. com /admin/.htpasswd require valid-user

com /admin/.htpasswd require valid-user

<Files ~ «.(css)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(js)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(png)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(gif)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(jpg)$»>

Allow from all

satisfy any

</Files>

Где home/site.com/admin/.htpasswd — это полный путь к файлу .htpasswd вашего сервера.

В файле .htpasswd нужно прописать дополнительный логин и пароль, который будет использоваться при входе в панель.

Сгенерировать их можно на сайте Htpasswd Generator. Введите логин и пароль и нажмите Create .htpasswd file. Результат скопируйте в файл .htpasswd.

Защита каталогов сайта

По умолчанию все каталоги и файлы сайта на сервере доступны на запись. Это опасно тем, что найдя уязвимость, злоумышленник сможет загрузить и запустить shell-скрипт или переписать файл в любой директории сайта.

Чтобы обезопасить сайт, нужно сделать hardening, то есть «забетонировать» сайт. Для этого нужно на все системные файлы CMS, плагинов и шаблонов, которые для бесперебойной работы не требуют разрешений на запись, установить права 444, для каталогов права нужно установить 555.

Я бы поставил 755 или 655 на системные файлы CMS, плагинов и шаблонов. А для каталогов — 644. Лучшим решением будет обратиться к документации конкретной CMS или плагина, чтобы узнать рекомендуемые права для его работы. Неправильные права могут сломать работу сайта.

Ростислав Воробьёв

Здесь суть в том, чтобы запретить запись во все каталоги сайта и запретить изменение всех файлов CMS, которые во время работы сайта не требуют изменений. Чтение и выполнение файла при таких правах будет доступно. Для правильной работы сайта надо сделать так:

- На все файлы — права 444.

- На все папки — права 555.

- На файлы, которые должны быть доступны на запись, — 644.

- На каталоги, которые должны быть доступны на запись, — 755.

Такие права хорошо подходят как для сайтов, где CMS, плагины и шаблоны сильно изменены и нет возможности все обновить до последних версий, так и для простых сайтов, где CMS, шаблоны и плагины обновляются нечасто.

В любом случае, если потребуется обновить плагины и шаблон, права можно рекурсивно изменить на 644 и 755, все обновить и заново установить права 444 и 555.

Для комфорта обычных пользователей создаются два PHP-скрипта:

mysite.com/protect.php — изменяет все права на файлы и папки 444 и 555,

mysite.com/unprotected.php — ставит права 644 и 755.

Чтобы права на файлы и каталоги не смогли изменить программным путем, в файл php.ini нужно добавить директиву disable_functions =chmod

Для каталогов (backup/log/image…), которым нельзя установить права 555 и в которых нет скриптов, нужно добавить файл .htaccess с таким содержимым:

RemoveHandler . phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

Этот код блокирует выполнение потенциально опасных скриптов. Это запретит PHP-коду выполняться из директории, где не должно быть исполняемых файлов.

Защитили сайт — подпишитесь на блог!

Если статья оказалась вам полезной, подписывайтесь на блог Vepp. Раз в две недели присылаем редакторские материалы и статьи от экспертов: по лучшей настройке WordPress, работе с аналитикой и с другими полезностями.

Почитайте вот:

Что такое бэкапы сайта и почему их никто не делает

SSL-сертификат для сайта: зачем нужен, какой выбрать, где взять

5 бесплатных шаблонов интернет-магазина на WordPress

Подписаться!

Что такое ShellExperienceHost.exe?

РЕКОМЕНДУЕМ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы

Подлинный файл ShellExperienceHost. exe является одним из компонентов программного обеспечения Microsoft Windows, разработанного Microsoft .

exe является одним из компонентов программного обеспечения Microsoft Windows, разработанного Microsoft .

Windows — это операционная система. ShellExperienceHost.exe запускает Shell Experience Host, компонент Windows, который позволяет интегрировать универсальные приложения с оболочкой Windows. Это известный процесс, который не считается вредоносным. Shell Experience Host связан с ОС Windows 10 и предназначен для беспрепятственной интеграции встроенных универсальных приложений в оболочку Windows. Это важный компонент ОС Windows, и если его удалить или изменить, это может повлиять на другие ключевые функции вашей ОС.

Корпорация Microsoft, основанная в 1975 году Полом Алленом и Биллом Гейтсом, является ведущей американской технологической компанией, которая занимается разработкой, продажей и поддержкой бытовой электроники, компьютерного оборудования и программного обеспечения, а также персональных компьютеров. Компания имеет несколько ведущих продуктов, включая линейку операционных систем Windows, планшеты Surface и игровые приставки Xbox. Среди примечательных приобретений Microsoft — LinkedIn за 26, 2 млрд долларов в 2016 году и Skype Technologies за 8, 5 млрд долларов в 2011 году.

Среди примечательных приобретений Microsoft — LinkedIn за 26, 2 млрд долларов в 2016 году и Skype Technologies за 8, 5 млрд долларов в 2011 году.

Расширение .exe в имени файла указывает на файл exe cutable. Исполняемые файлы могут, в некоторых случаях, нанести вред вашему компьютеру. Поэтому, пожалуйста, прочитайте ниже, чтобы решить для себя, является ли ShellExperienceHost.exe на вашем компьютере троянцем, который вы должны удалить, или это файл, принадлежащий операционной системе Windows или доверенному приложению.

Процесс ShellExperienceHost.exe в диспетчере задач Windows

Процесс, известный как Windows Shell Experience Host или Application Frame Host, относится к программному обеспечению Microsoft Windows, операционной системе или Application Frame Host или Application Frame HostP от Microsoft (www.microsoft.com) или Application Frame Host.

Описание: Оригинальный ShellExperienceHost.exe от Microsoft является важной частью Windows, но часто вызывает проблемы.![]() Файл ShellExperienceHost.exe находится в подпапках C: \ Windows (обычно C: \ Windows \ SystemApps \ ShellExperienceHost_cw5n1h3txyewy \ ). Известные размеры файлов в Windows 10/8/7 / XP составляют 2 095 968 байт (23% от всех случаев), 1 653 600 байт и еще 15 вариантов.

Файл ShellExperienceHost.exe находится в подпапках C: \ Windows (обычно C: \ Windows \ SystemApps \ ShellExperienceHost_cw5n1h3txyewy \ ). Известные размеры файлов в Windows 10/8/7 / XP составляют 2 095 968 байт (23% от всех случаев), 1 653 600 байт и еще 15 вариантов.

Это системный файл Windows. Файл подписан Microsoft. Программа не видна. Файл имеет цифровую подпись. Поэтому технический рейтинг надежности 2% опасности. Но вы также должны учитывать отзывы пользователей.

Удаление этого варианта. В случае возникновения каких-либо проблем с ShellExperienceHost.exe вы также можете обратиться к разработчику Microsoft за помощью или удалить связанную программу (Пуск> Панель управления> Удалить программу> Microsoft Windows или Windows Shell Experience ).

Вирусы с одинаковым именем файла

Является ли ShellExperienceHost.exe вирусом? Нет. Настоящий файл ShellExperienceHost.exe представляет собой безопасный системный процесс Microsoft Windows, который называется «Windows Shell Experience Host». Однако создатели вредоносных программ, таких как вирусы, черви и трояны, намеренно дают своим процессам одно и то же имя файла, чтобы избежать обнаружения. Вирусы с одинаковыми именами файлов: HEUR: Trojan.Win32.Generic (обнаружен Kaspersky) и Trojan.Gen.2 или Trojan.Gen (обнаружен Symantec).

Однако создатели вредоносных программ, таких как вирусы, черви и трояны, намеренно дают своим процессам одно и то же имя файла, чтобы избежать обнаружения. Вирусы с одинаковыми именами файлов: HEUR: Trojan.Win32.Generic (обнаружен Kaspersky) и Trojan.Gen.2 или Trojan.Gen (обнаружен Symantec).

Чтобы убедиться, что на вашем компьютере не запущен мошеннический ShellExperienceHost.exe, нажмите здесь, чтобы запустить бесплатное сканирование на наличие вредоносных программ.

Как распознать подозрительные варианты?

- Если ShellExperienceHost.exe находится в подпапках «C: \ Program Files», тогда рейтинг надежности 74% опасности . Размер файла составляет 2 973 184 байта (23% от всех вхождений), 1 056 768 байтов и еще 10 вариантов. Это не системный файл Windows. Программа не видна. Приложение загружается во время процесса загрузки Windows (см. Раздел реестра: Выполнить).

- Если ShellExperienceHost.exe находится в подпапках «Windows», для временных файлов, тогда рейтинг надежности 79% опасности .

Размер файла составляет 5 915 136 байт (25% всех вхождений), 2 969 600 байт и еще 5 вариантов. Программа не имеет видимого окна. Это не файл Windows. Приложение запускается при запуске Windows (см. Раздел реестра: Выполнить). ShellExperienceHost.exe способен мониторить приложения.

Размер файла составляет 5 915 136 байт (25% всех вхождений), 2 969 600 байт и еще 5 вариантов. Программа не имеет видимого окна. Это не файл Windows. Приложение запускается при запуске Windows (см. Раздел реестра: Выполнить). ShellExperienceHost.exe способен мониторить приложения. - Если ShellExperienceHost.exe находится в подпапках «C: \ Users \ USERNAME», тогда рейтинг надежности 92% опасности . Размер файла составляет 864 768 байт (25% от всех вхождений), 38 912 байт, 1 288 704 байт или 2 970 112 байт.

Важно: Некоторые вредоносные программы маскируют себя как ShellExperienceHost.exe, особенно если они находятся в папке C: \ Windows или C: \ Windows \ System32. Поэтому вы должны проверить процесс ShellExperienceHost.exe на вашем ПК, чтобы увидеть, если это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера. Это был один из лучших вариантов загрузки The Washington Post и PC World .

Аккуратный и опрятный компьютер — это главное требование для избежания проблем с ShellExperienceHost. Это означает запуск сканирования на наличие вредоносных программ, очистку жесткого диска с использованием 1 cleanmgr и 2 sfc / scannow, 3 удаления ненужных программ, проверку наличия программ автозапуска (с использованием 4 msconfig) и включение автоматического обновления Windows 5. Всегда не забывайте выполнять периодическое резервное копирование или, по крайней мере, устанавливать точки восстановления.

Если у вас возникла реальная проблема, попробуйте вспомнить последнее, что вы сделали, или последнее, что вы установили до того, как проблема появилась впервые. Используйте команду 6 resmon для определения процессов, которые вызывают вашу проблему. Даже для серьезных проблем, вместо переустановки Windows, лучше восстановить вашу установку или, для Windows 8 и более поздних версий, выполнить команду 7 DISM.exe / Online / Cleanup-image / Restorehealth. Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс ShellExperienceHost.exe на вашем компьютере, оказались полезными следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Уникальный рейтинг риска безопасности указывает на вероятность того, что процесс является потенциальным шпионским ПО, вредоносным ПО или трояном. B Malwarebytes Anti-Malware обнаруживает и удаляет спящие шпионские, рекламные программы, трояны, клавиатурные шпионы, вредоносные программы и трекеры с вашего жесткого диска.

Связанный файл:

temp.dat extensionupdaterservice.exe wsappservice.exe ShellExperienceHost.exe defaulttabbho.dll dockshellhook.dll shwiconxp9106.exe easyspeedupmanager.exe openvpn.exe installfilterservice.exe datamngrui.exe

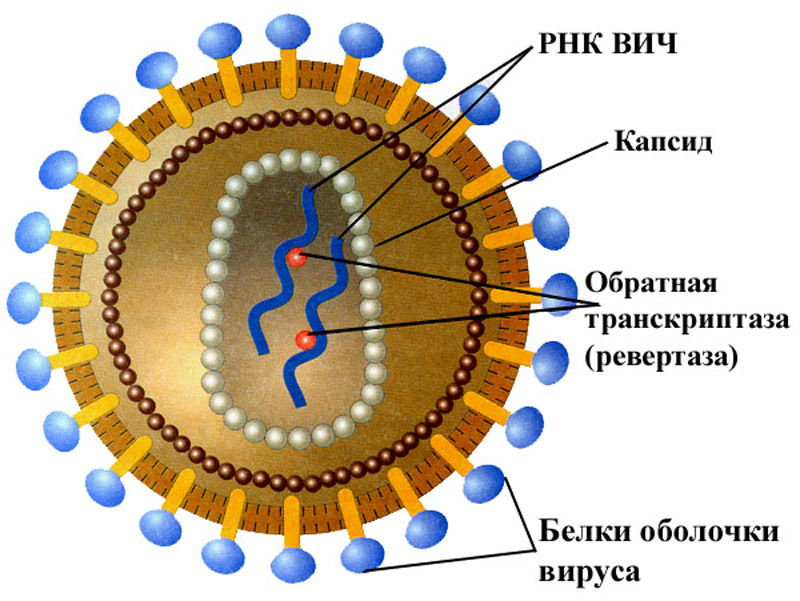

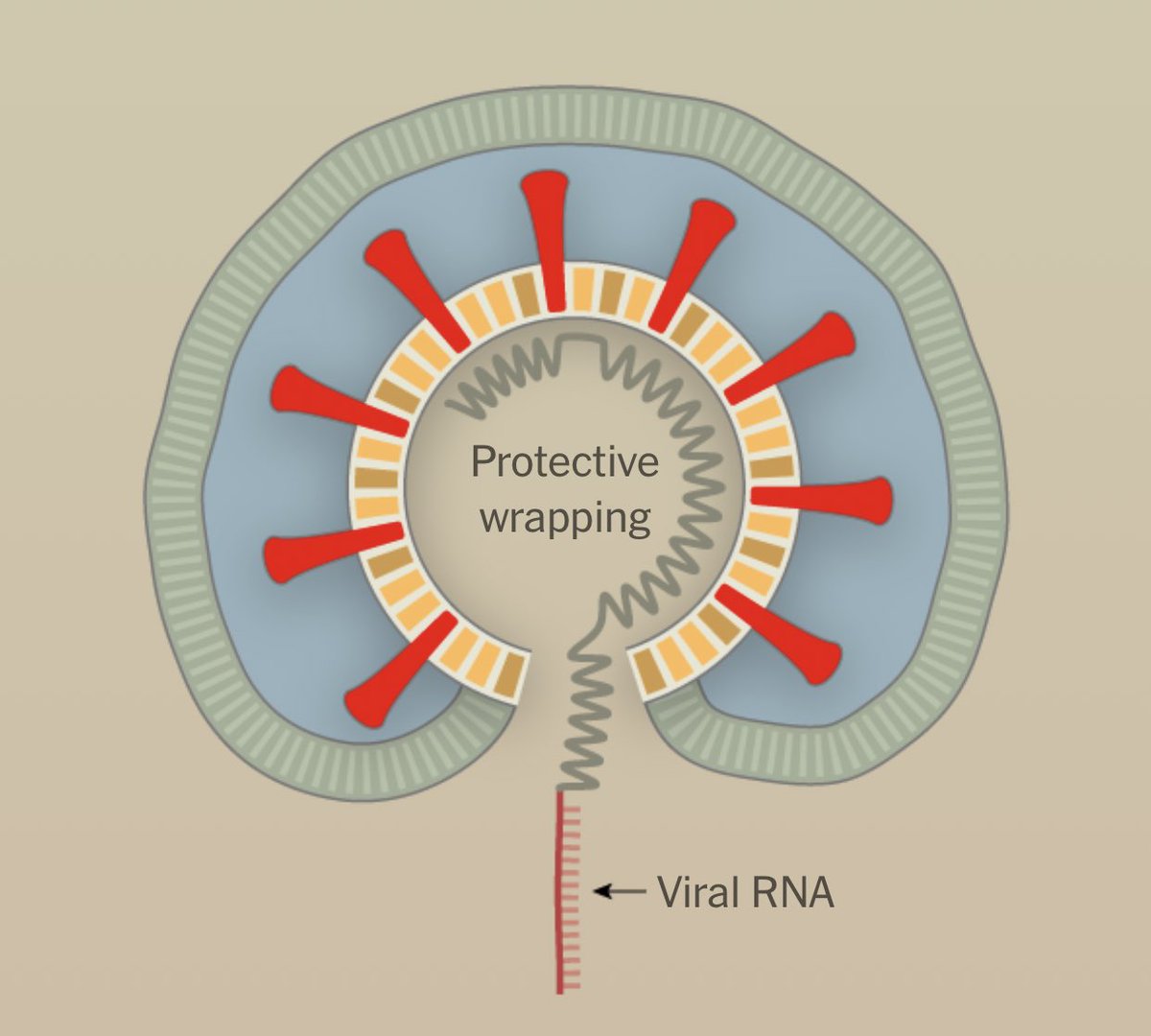

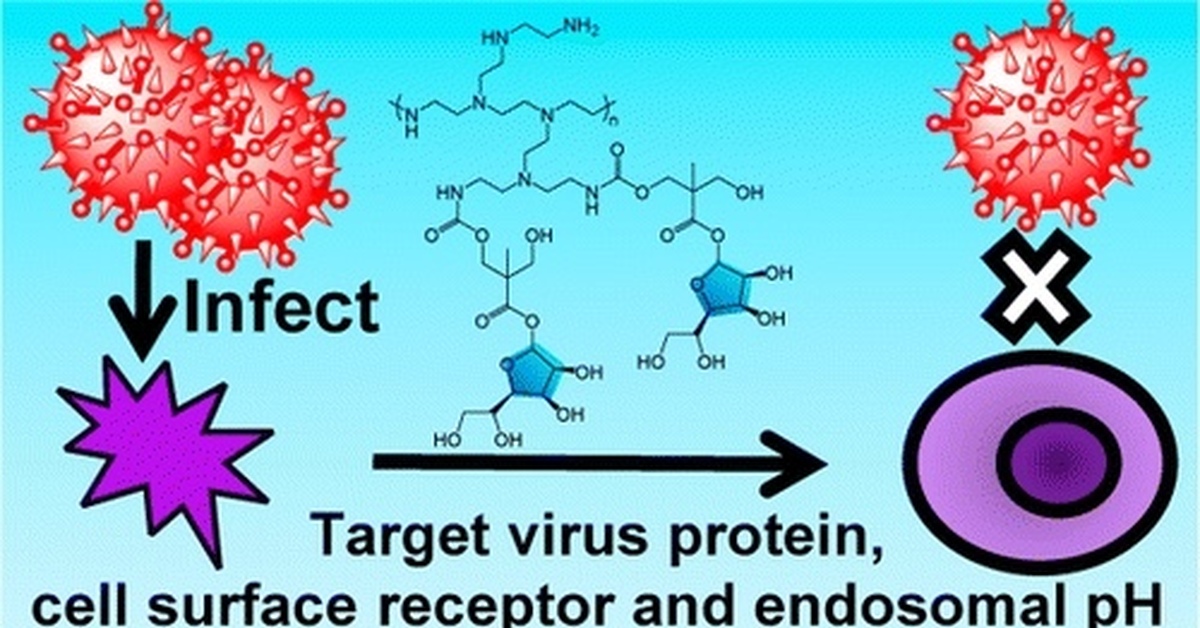

Как вирус образует защитную оболочку, чтобы уклониться от иммунной системы

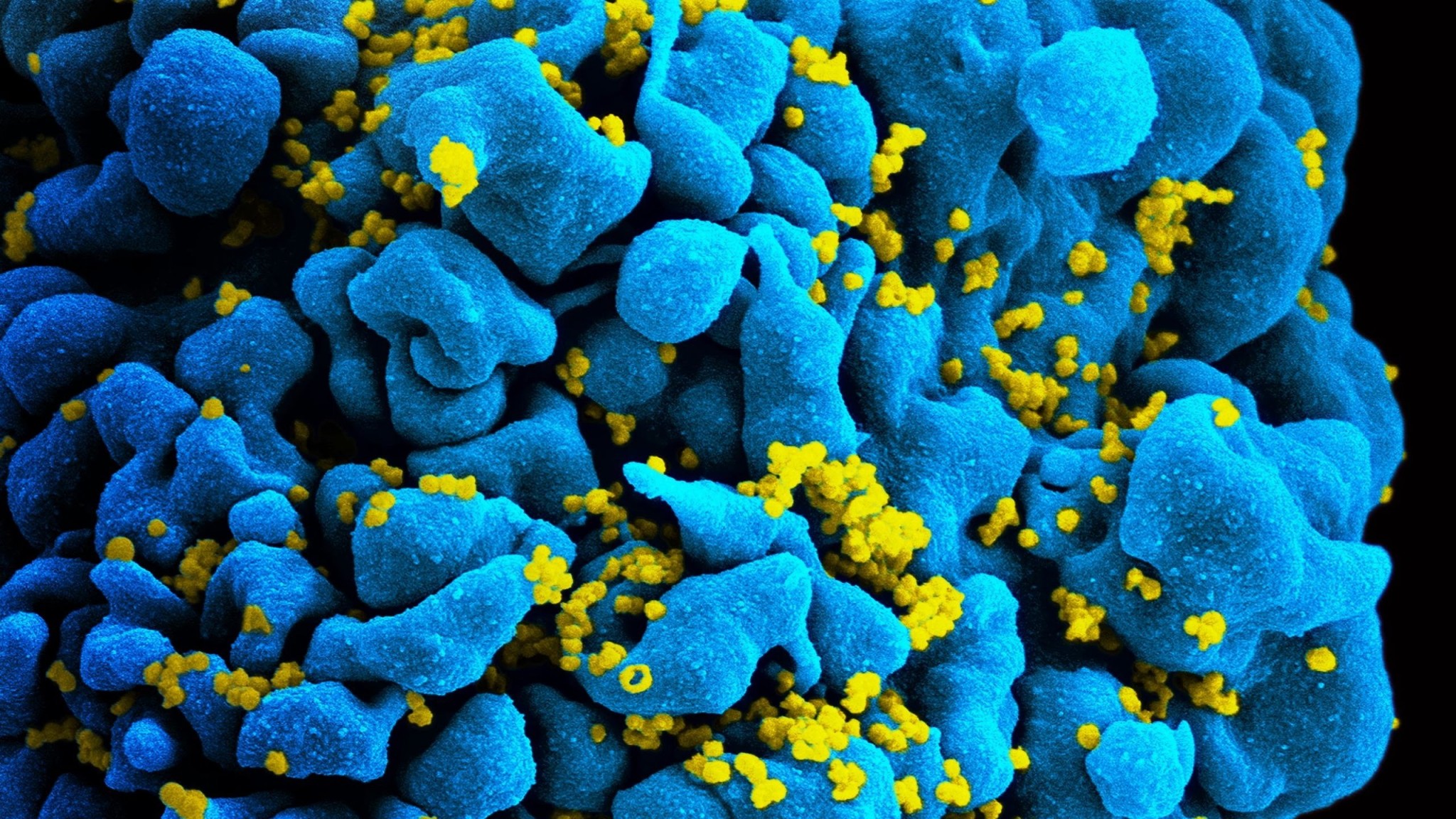

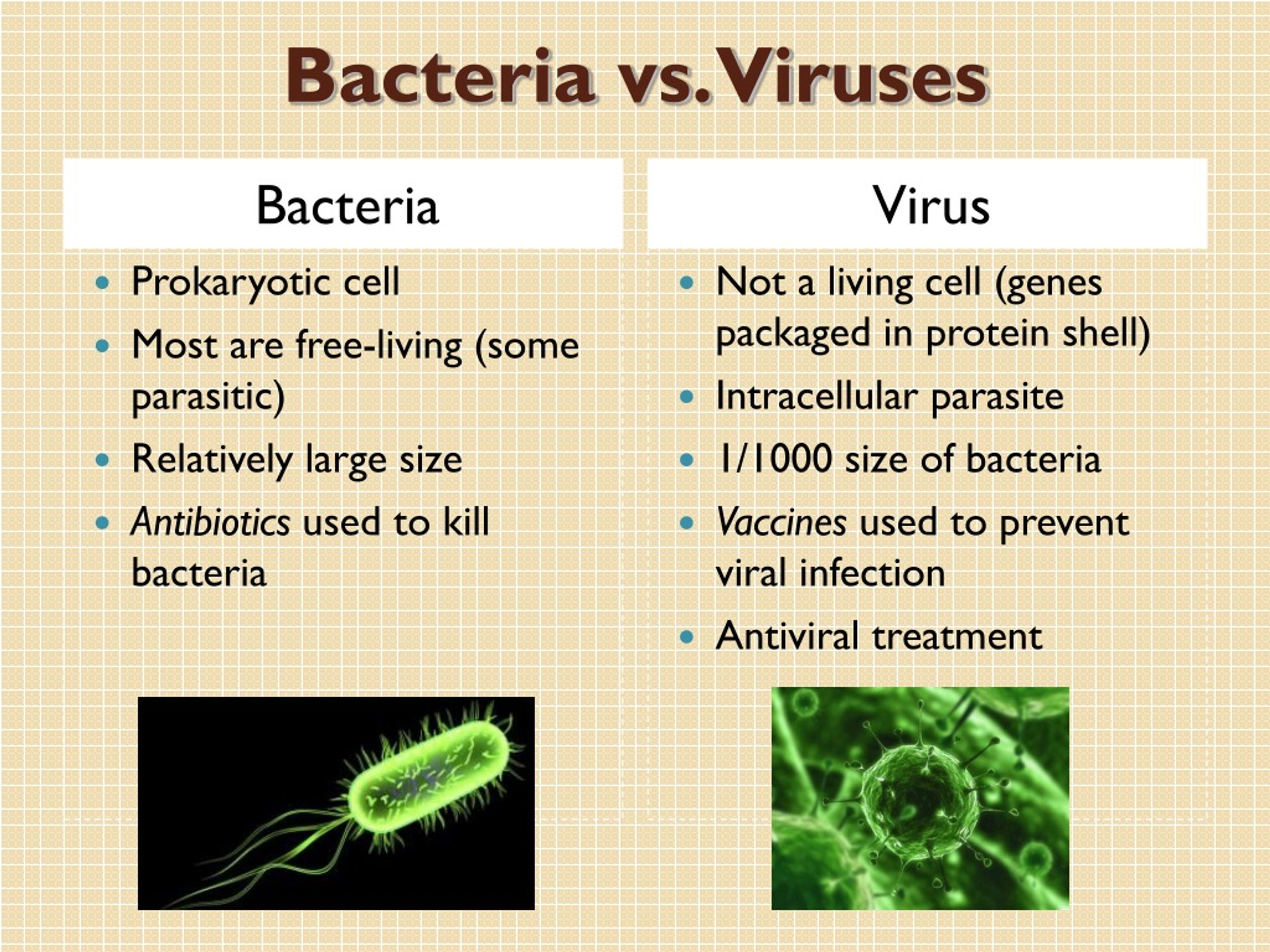

Вирус — это небольшой инфекционный агент, который размножается только внутри живых клеток организма. Вирусы могут заражать все виды форм жизни, от животных и растений до микроорганизмов, включая бактерии и археи.

Вирусы могут заражать все виды форм жизни, от животных и растений до микроорганизмов, включая бактерии и археи.

После многих лет исследований, проведенных многими выдающимися людьми по всему миру, мы пришли к пониманию фундаментальной природы вирусов. Несмотря на это, существует множество загадок, касающихся вирусов, которые остаются в живых, озадачивая ученых тем, как они могут ускользнуть от иммунной системы.Понимание этой важной концепции особенно важно сегодня, в условиях вспышки нового коронавируса, которая свирепствует по всему миру.

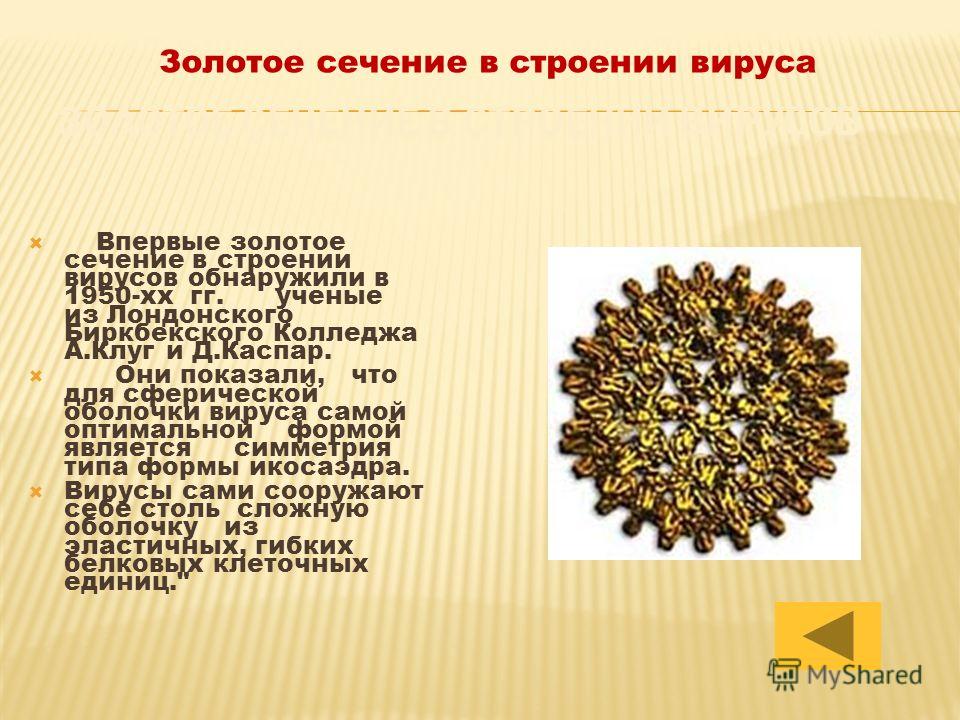

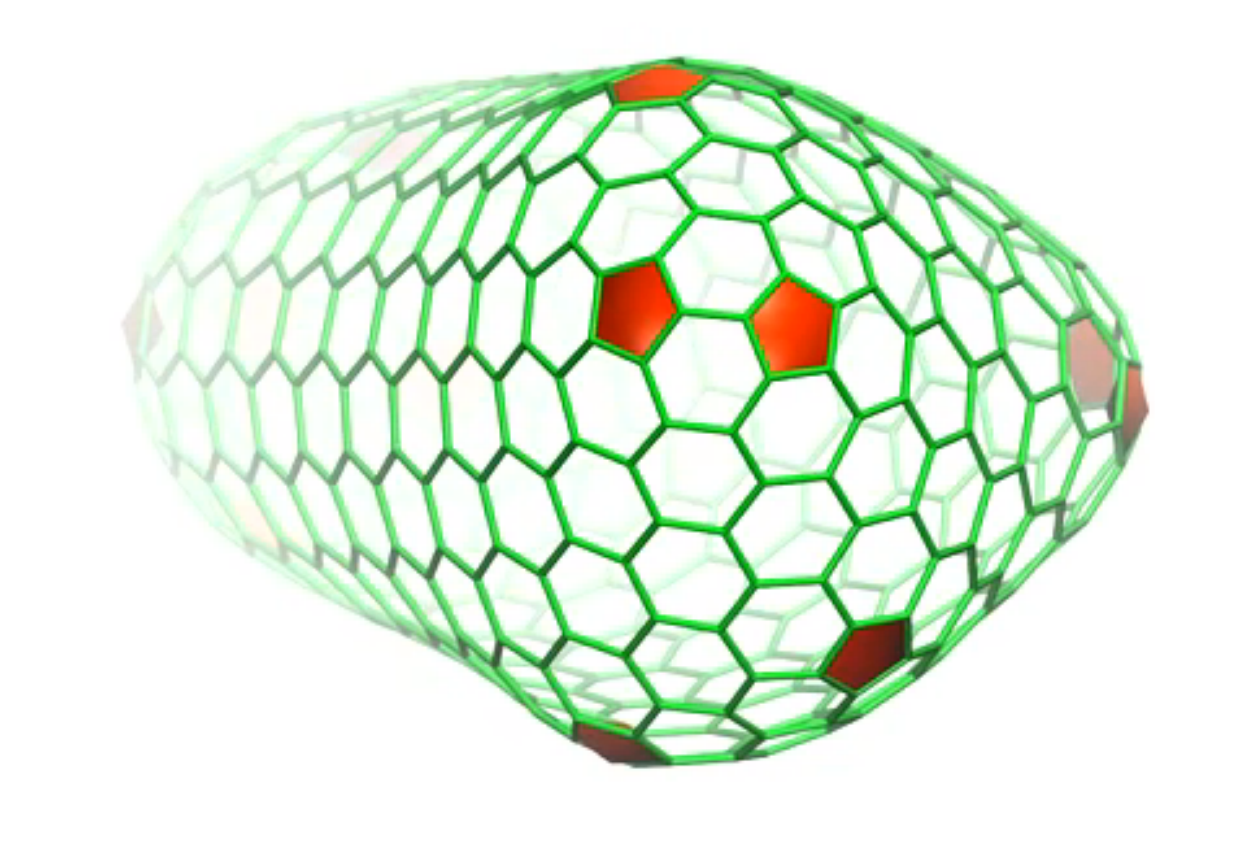

Одна из самых захватывающих загадок сегодня — это то, как вирусы преодолевают энергетические барьеры, образуя симметричные оболочки.

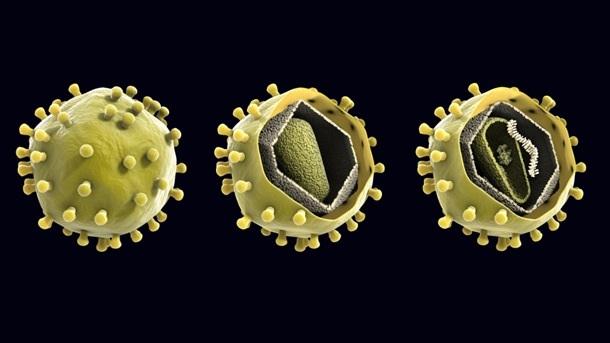

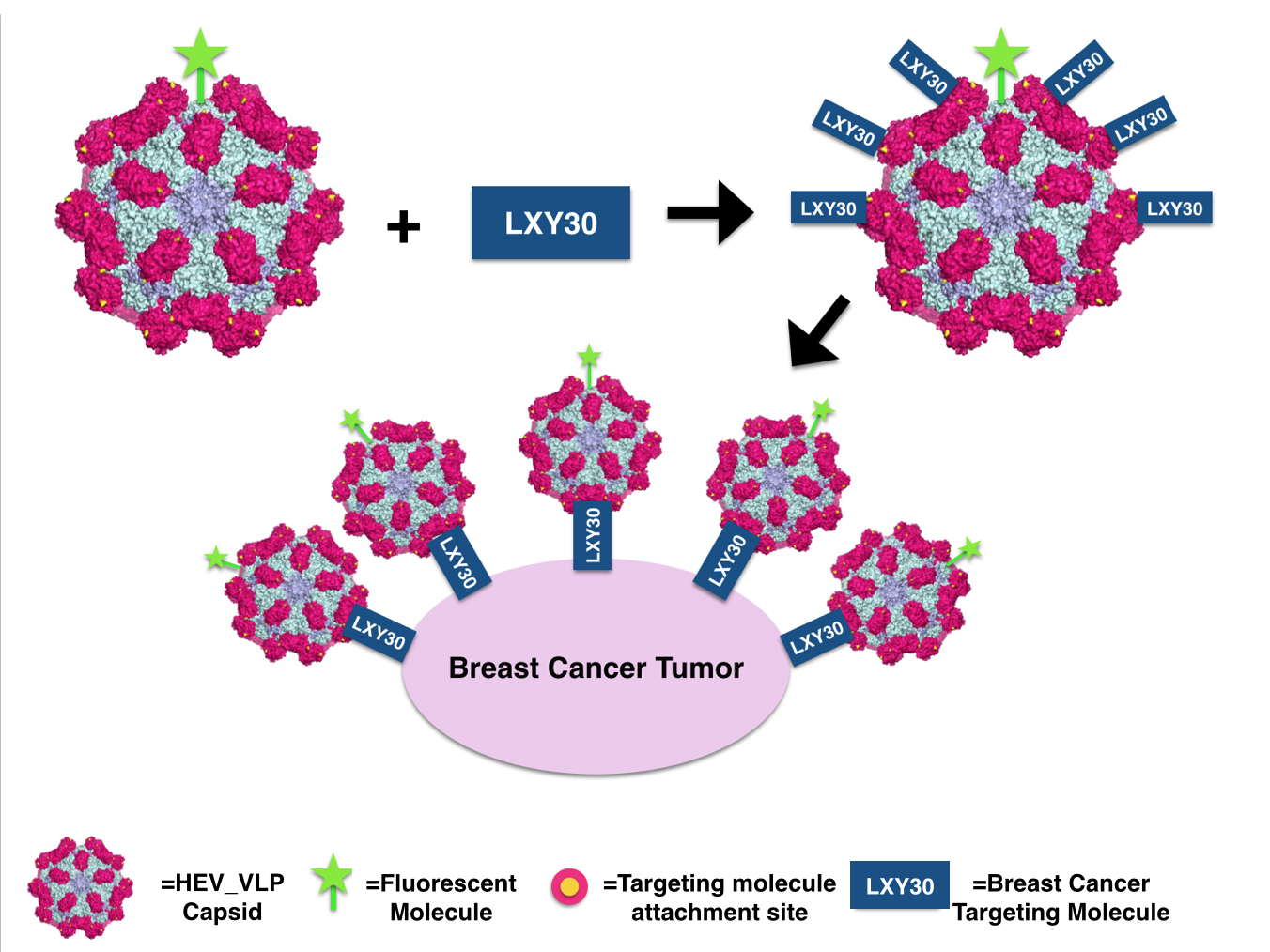

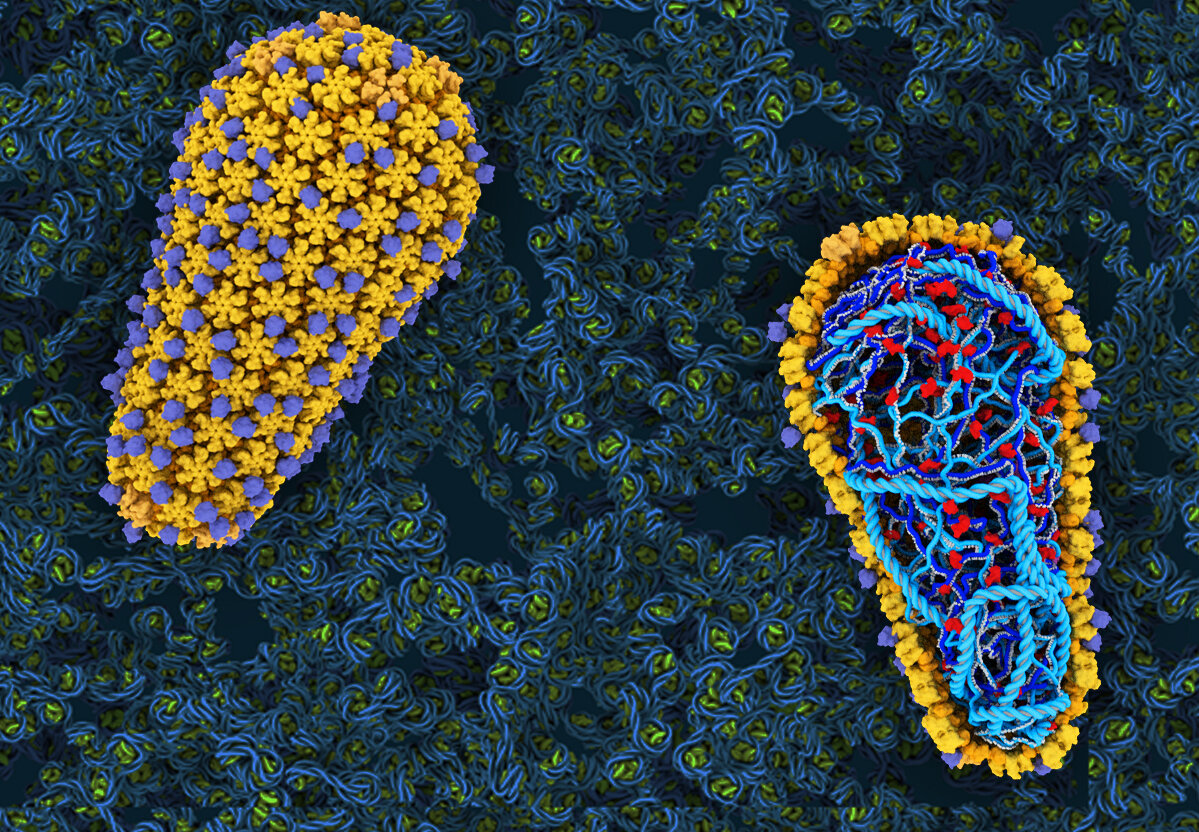

Новое исследование, проведенное физиком Ройей Занди из Калифорнийского университета в Риверсайде, — еще один шаг к разгадке тайны. Исследователи обнаружили, что взаимодействие энергий на молекулярных уровнях открывает путь к формированию оболочки, называемой капсидом, которая защищает геном нуклеиновой кислоты — ДНК или РНК.

На фото слева направо: Саназ Панахандех, Роя Занди и Сию Ли. Изображение предоставлено: лаборатория Занди, Калифорнийский университет в Риверсайде.

Оболочка вируса, обладающая высокой симметрией, защищает вирус. Следовательно, понимание факторов, которые способствуют сборке вируса, может помочь специалистам в области здравоохранения заблокировать репликацию вируса и, в конечном итоге, инфекцию.

«Понимание комбинированного эффекта эластической энергии, взаимодействия геном-белок и концентрации белка в вирусной сборке составляет прорыв в нашей работе», — сказал проф.Занди объяснил.

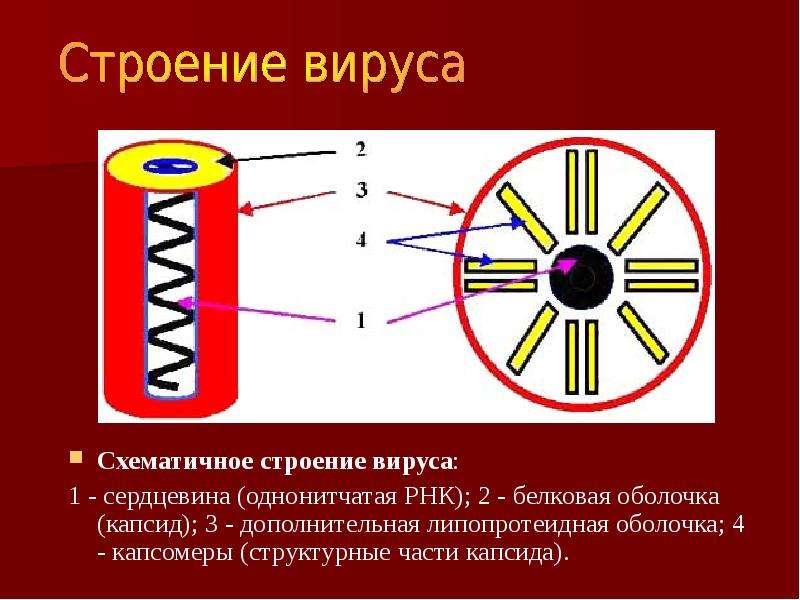

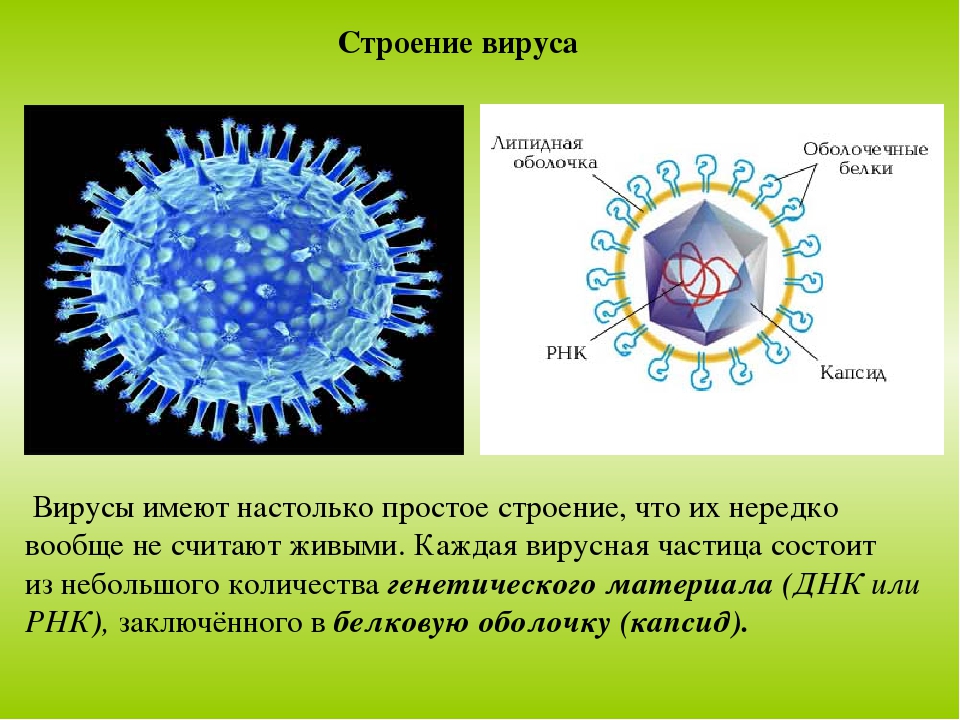

Что такое белковая оболочка?

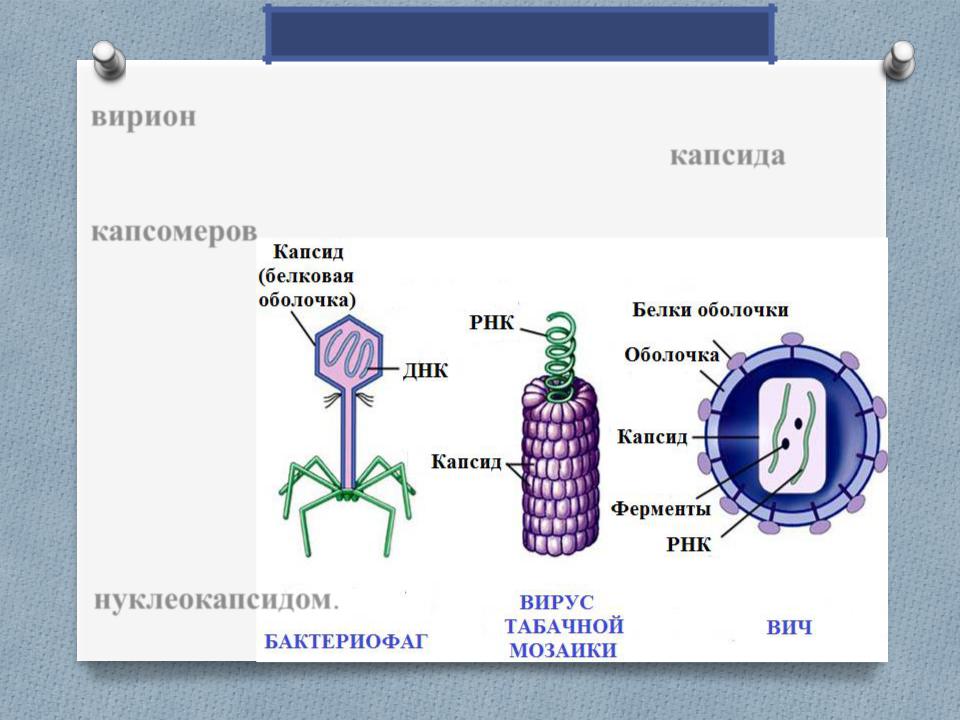

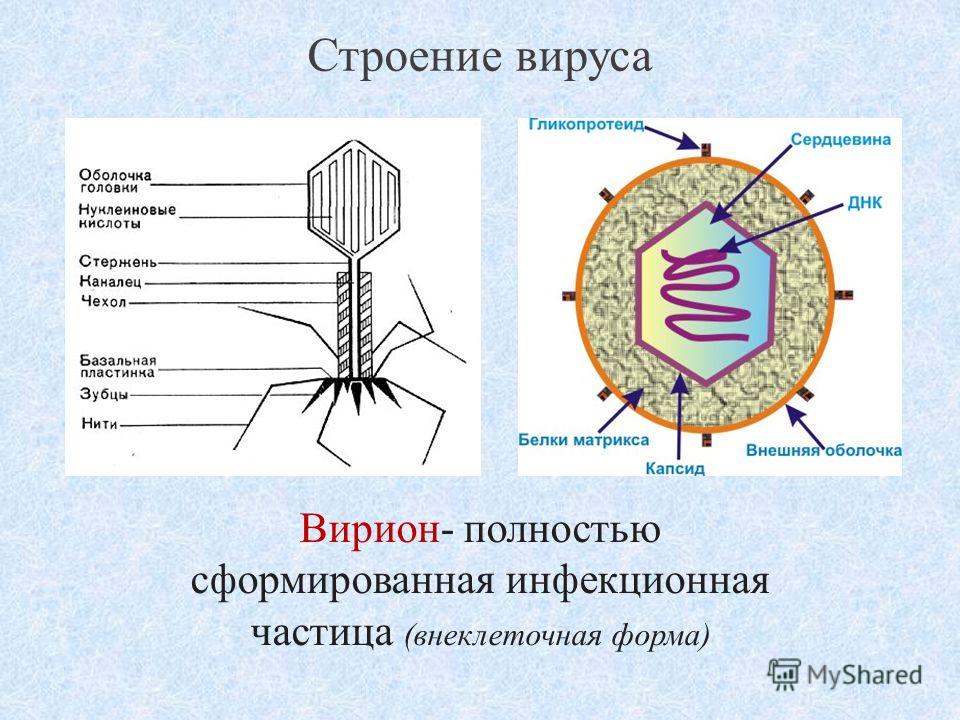

Вирус, который считается крошечным паразитом, не может воспроизводиться сам по себе. Ему нужно атаковать восприимчивую клетку. Как только он обращается к клеткам организма в качестве хозяина, он может стать вирусной фабрикой, которая бесконтрольно размножается. Большинство вирусов имеют в качестве генетического материала РНК или ДНК. Внутренняя часть вируса называется вирионом, который представляет собой инфекционную вирусную частицу. Между тем, внешняя оболочка белка — это капсид.

Внутренняя часть вируса называется вирионом, который представляет собой инфекционную вирусную частицу. Между тем, внешняя оболочка белка — это капсид.

Типы вирусов. Модели спиральной, многогранной, сферической и сложной структуры. Кредит изображения: VectorMine / Shutterstock

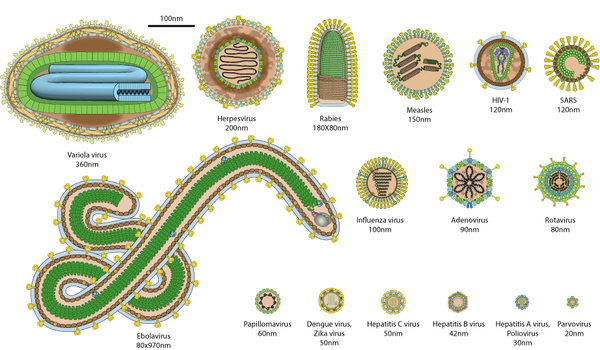

Образование капсида является критическим этапом вирусной инфекции, которая может быть конической или цилиндрической. В большинстве случаев он может иметь форму икосаэдра, похожего на футбольный мяч. Этот тип формы имеет 30 сторон, 20 граней и 12 вершин.

В течение многих лет до сих пор не очень хорошо понимали, как собираются вирусы, поскольку их количество минимально.Вирусы измеряются в нанометрах, что составляет одну миллиардную долю метра. Кроме того, сборка вируса происходит быстро, обычно за миллисекунды.

Во время сборки вирусные оболочки образуют симметричные фигуры, и если образуется один дефект, это нарушает симметрию.

Однако исследователи подчеркнули, что из-за ограниченности данных процесс сборки вируса не совсем понятен. Но новое исследование показало, что эластичные свойства вирусных оболочек, капсидных белков и взаимодействие между ними работают вместе, образуя энергетически стабильные и высокосимметричные формы.

Но новое исследование показало, что эластичные свойства вирусных оболочек, капсидных белков и взаимодействие между ними работают вместе, образуя энергетически стабильные и высокосимметричные формы.

Занди объяснил, что путем точной настройки параметров они могут контролировать окончательную структуру и стабильность вирусных капсидов. Команда также обнаружила, что вирусная оболочка также может стать сосудом для лекарств, которые распространяются по телу.

С новыми результатами исследователи надеются, что появятся новые методы лечения вирусных инфекций. Они призывают коллег-ученых разработать лекарства, которые препятствуют или блокируют сборку вирусов.

Таким образом можно остановить болезни, в том числе страшный коронавирус, который распространился по всему миру и за два месяца заразил более 118000 человек.На данный момент более 4200 человек умерли из-за COVID-19. Он распространился на более чем 100 стран, вызвав международную панику по поводу последствий инфекции среди пожилых людей, которые наиболее уязвимы для болезни.

Принципиальная схема коронавируса SARS. Новый коронавирус 2019. 2019-nCoV. Кредит изображения: Мумчак В. Дизайн

Новый коронавирус затронул многих людей, повлиял на экономику и вызвал панику. Очень важно знать, как блокировать вирусные эффекты и потенциальные инфекции.

Ссылка на журнал:

Как вирус преодолевает энергетические барьеры для формирования симметричных оболочек, Саназ Панахандех, Сию Ли, Лоран Маричал, Рафаэль Лейте Рубим, Гийом Трессет, Роя Занди, ACS Nano 2020, 2 марта 2020 г. https: // doi. org / 10.1021 / acsnano.9b08354

Исследование

может помочь в разработке инженерных нанооболочек, используемых для доставки лекарств — ScienceDaily

Вирусы — мелкие болезнетворные паразиты, которые могут инфицировать все типы форм жизни — хорошо изучены, но многие загадки остаются.Одна из таких загадок заключается в том, как сферический вирус преодолевает энергетические барьеры, образуя симметричные оболочки.

Исследовательская группа под руководством физика Роя Занди из Калифорнийского университета в Риверсайде добилась прогресса в разгадывании этой загадки. Команда сообщает в статье, опубликованной в ACS Nano, что взаимодействие энергий на молекулярном уровне делает возможным формирование оболочки.

Команда сообщает в статье, опубликованной в ACS Nano, что взаимодействие энергий на молекулярном уровне делает возможным формирование оболочки.

Понимание факторов, которые вносят вклад в сборку вируса, может позволить биомедицинским попыткам блокировать репликацию вируса и инфекцию.Лучшее понимание того, как формируются вирусные оболочки — природные наноконтейнеры, — имеет жизненно важное значение для ученых-материаловедов и является решающим шагом в разработке инженерных нанооболочек, которые могут служить транспортными средствами для доставки лекарств к конкретным целям в организме.

Команда

Занди исследовала роль концентрации белка и упругой энергии в самоорганизации белков на изогнутой поверхности оболочки, чтобы понять, как вирус преодолевает многие энергетические барьеры.

«Понимание комбинированного эффекта упругой энергии, взаимодействия геном-белок и концентрации белка в вирусной сборке является прорывом в нашей работе», — сказал Занди, профессор кафедры физики и астрономии. «Наше исследование показывает, что если из-за высокой концентрации белка или сильного притягивающего взаимодействия образуется беспорядочная оболочка, то по мере роста оболочки стоимость упругой энергии становится настолько высокой, что несколько связей могут разорваться, что приведет к разборке и последующему повторная сборка симметричной оболочки «.

«Наше исследование показывает, что если из-за высокой концентрации белка или сильного притягивающего взаимодействия образуется беспорядочная оболочка, то по мере роста оболочки стоимость упругой энергии становится настолько высокой, что несколько связей могут разорваться, что приведет к разборке и последующему повторная сборка симметричной оболочки «.

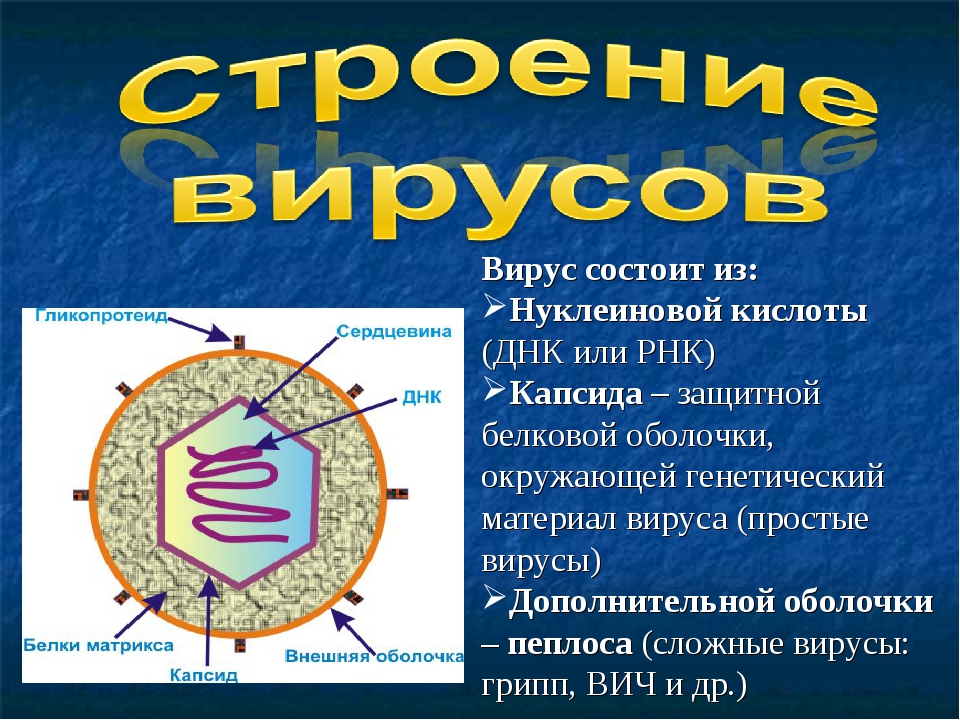

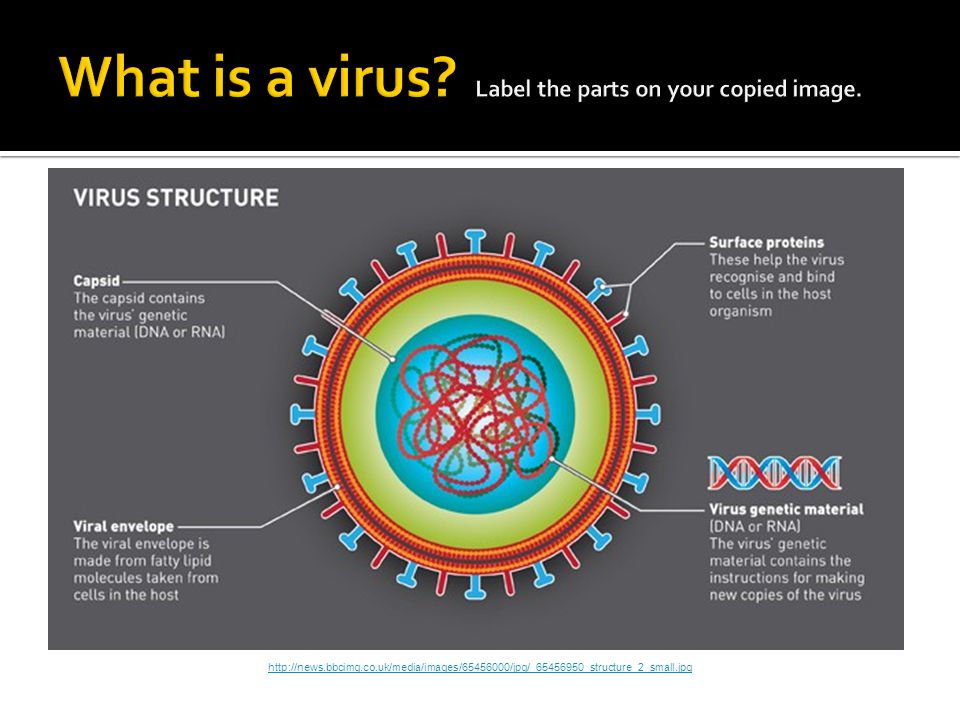

Что такое вирус?

Самый простой физический объект в биологии, вирус состоит из белковой оболочки, называемой капсидом, которая защищает его геном нуклеиновой кислоты — РНК или ДНК.Вирусы можно рассматривать как мобильные контейнеры РНК или ДНК, которые вставляют свой генетический материал в живые клетки. Затем они берут на себя репродуктивный механизм клеток, чтобы воспроизвести свой собственный геном и капсид.

Образование капсида — один из важнейших этапов процесса вирусной инфекции. Капсид может иметь цилиндрическую или коническую форму, но чаще он имеет икосаэдрическую структуру, как футбольный мяч.

Икосаэдр — это геометрическая структура с 12 вершинами, 20 гранями и 30 сторонами.Официальный футбольный мяч — это своего рода икосаэдр, называемый усеченным икосаэдром; Он состоит из 32 панелей, вырезанных в форме 20 шестиугольников и 12 пятиугольников, причем пятиугольники отделены друг от друга шестиугольниками.

Вирусная сборка не совсем понятна, потому что вирусы очень малы, их размеры измеряются в нанометрах, причем нанометр составляет одну миллиардную часть метра. Сборка также происходит очень быстро, обычно за миллисекунды, причем миллисекунда составляет одну тысячную секунды. Теоретическая работа и моделирование необходимы, чтобы понять, как растет вирус.

«Оболочка вируса очень симметрична», — сказал Занди. «Если один пятиугольный дефект образуется в неправильном месте, это нарушает симметрию. Несмотря на эту чувствительность, вирусные оболочки часто собираются в четко определенные симметричные структуры».

Нанотехника

Занди объяснил, что из-за отсутствия экспериментальных данных процесс сборки вируса не совсем понятен. Новая работа показала, что эластичные свойства капсидных белков и привлекательное взаимодействие между ними идут рука об руку, образуя высокосимметричные конфигурации, которые являются энергетически очень стабильными.

Новая работа показала, что эластичные свойства капсидных белков и привлекательное взаимодействие между ними идут рука об руку, образуя высокосимметричные конфигурации, которые являются энергетически очень стабильными.

«Регулируя эти параметры, мы можем контролировать окончательную структуру и стабильность вирусных капсидов», — сказала она. «Эти вирусные капсиды можно использовать в качестве наноконтейнеров для транспортировки лекарств в качестве груза к определенным целям. Что делает их очень перспективными для доставки лекарств и доставки генов, так это то, что они стабильны, имеют высокую эффективность поглощения и низкую токсичность».

Некоторые экспериментальные группы уже работают с фармацевтическими компаниями над созданием лекарств, которые препятствуют или блокируют сборку вирусов.Ее лаборатория работает с международными сотрудниками над созданием симуляторов, чтобы лучше понять сборку вирусов.

«Понимание факторов, влияющих на стабильность конечных вирусных структур, может сделать процессы доставки лекарств более контролируемыми», — сказала она.

Защитная оболочка вируса, созданного с помощью образа

Ученые нарисовали наиболее четкую картину белковой оболочки, окружающей сотни известных вирусов, с помощью нового изображения, которое указывает на расположение примерно 5 миллионов атомов, составляющих защитную оболочку.

Изображение, созданное с помощью рентгеновских лучей высокой энергии и подробно описанное в выпуске журнала Proceedings of the National Academy of Sciences от 16 февраля, может помочь исследователям найти более эффективные способы борьбы с вирусными инфекциями.

Оболочка из белков, называемая «капсидом», заключает в себе геном вирусов. В то время как у людей и большинства других живых существ геномы состоят из ДНК, геномы этих вирусов состоят из двоюродной сестры ДНК, РНК (рибонуклеиновой кислоты). РНК очень похожа на ДНК, за исключением того, что она имеет немного другой набор нуклеиновых кислот (химические «буквы», обозначающие наш генетический код).

Другая группа исследователей недавно расшифровала геном простуды.

Капсиды вирусов вступают в игру, потому что вирусы могут воспроизводить себя, только вторгаясь в хозяйскую клетку и захватывая ее биохимические механизмы. Но когда они вторгаются, вирусам необходимо изолировать свою генетическую полезную нагрузку, чтобы предотвратить ее разрушение защитными механизмами клетки.

«Когда эти вирусы проникают в клетки, капсиды попадают внутрь и никогда полностью не распадаются», — сказала ведущий исследователь Джейн Тао из Университета Райса в Хьюстоне.

{{video = «0_VirusMotor» title = «Специальная доставка: вирусы-антибиотики могут убить бактерии» caption = «Исследователи обнаружили мощные двигатели молекулярного масштаба, которые управляют вирусами». }}

Хотя известно более 5000 вирусов, включая целые семейства, которые отличаются широкими вариациями генетической полезной нагрузки и других характеристик, в большинстве из них используется спиральный или сферический капсид.

Пытаясь точно нанести на карту сферическое разнообразие, Тао и его коллега Цзюньхуа Пан, научный сотрудник из Райса, сначала должны были создать кристаллическую форму капсида, которую можно было бы просвечивать рентгеновскими лучами. Они выбрали хорошо изученный вирус F Penicillium stoloniferum или PsV-F, вирус, поражающий грибок, производящий пенициллин.

Они выбрали хорошо изученный вирус F Penicillium stoloniferum или PsV-F, вирус, поражающий грибок, производящий пенициллин.

Хотя PsV-F не заражает людей, он похож на ротавирус и другие вирусы.

«Сферические вирусы, подобные этому, обладают симметрией, как футбольный мяч или геодезический купол», — сказал Пан. «Весь капсид содержит ровно 120 копий одного белка».

Предыдущие исследования показали, что сферические капсиды содержат десятки копий капсидного белка, или CP, в взаимосвязанном порядке.Новое исследование определило основной строительный блок сферы, состоящую из четырех частей молекулы CP, называемую тетрамером.

Расшифровывая структуру и основной строительный блок, исследовательская группа надеется узнать больше о процессе образования капсида.

«Поскольку многие вирусы используют этот тип капсида, понимание того, как он образуется, может привести к новым подходам к противовирусной терапии», — сказал Тао. «Это также может помочь исследователям, которые пытаются создать дизайнерские вирусы и другие инструменты, которые могут доставлять терапевтические гены в клетки. «

«

Исследование было поддержано Национальным институтом здравоохранения, Министерством сельского хозяйства США, Фондом Велча, Благотворительным фондом Kresge Science Initiative, Фондом Агурон и Суперкомпьютерным центром Сан-Диего.

Ученые пролили новый свет на сборку вирусной белковой оболочки

Кредит: CC0 Public Domain

Новое понимание условий, которые контролируют самосборку в защитной оболочке вирусов, было опубликовано сегодня в eLife .

В исследовании также выделяются факторы, которые могут вызывать неправильную самосборку в оболочке вирусного белка, иначе известной как капсид, что препятствует репликации вирусов. Полученные данные свидетельствуют о том, что манипулирование этими факторами с целью вызвать неправильную сборку вирусных капсидов может быть многообещающим новым подходом к предотвращению вирусных инфекций.

Вирусы состоят из цепочки ДНК или РНК нуклеиновых кислот, заключенных в белковую оболочку, состоящую, в простейших случаях, из нескольких копий одного белка.Этот капсид защищает, переносит и доставляет вирусы к их хозяину. Несмотря на кажущуюся простоту своей структуры, вирусы способны выполнять множество сложных функций, которые необходимы для их цикла репликации, одной из которых является способность вирусного капсида собираться самостоятельно. В результате структура правильно собранного капсида имеет очень точную архитектуру, которая в большинстве случаев является сферической и похожей на икосаэдр с 20 идентичными треугольными гранями.

«Во время самосборки благоприятная энергия связи конкурирует с энергетической ценой растущего края и упругими напряжениями, создаваемыми кривизной капсида», — объясняет ведущий автор Карлос Мендоса, исследователь из Universidad Nacional Autónoma de México (Национальный Автономный университет Мексики).«В результате во время сборки могут возникать неполные структуры, такие как открытые капсиды и цилиндрические или ленточные оболочки, что препятствует успешной репликации вирусов».

Мендоза говорит, что предыдущие исследования самосборки капсидов в основном были сосредоточены на шаблонном росте на поверхности сферы или на анализе оптимальной формы получаемого капсида. Они не учитывали потенциальную важность других ингредиентов для стабильности и образования капсида, таких как линейное натяжение (штраф энергии на единицу длины на краю растущего капсида), разность химических потенциалов (прирост свободной энергии белков при сборке). ) или желаемой кривизны.

Чтобы восполнить этот пробел, Мендоса и соавтор Дэвид Регера, профессор Барселонского университета и Института сложных систем UB, Испания, проанализировали условия и механизмы, приводящие к неправильной сборке пустых вирусных капсидов, принимая во внимание все это. ингредиенты. Их анализ показал, что самосборка капсида зависит от трех факторов, которыми можно манипулировать, чтобы вызвать образование несферических и открытых оболочек.

«Мы обнаружили, что результат самосборки может быть преобразован в универсальную фазовую диаграмму, тип диаграммы, который выделяет условия для успешной сборки вируса и ключевые факторы, которые препятствуют этому», — объясняет Регера.«Наши открытия продвигают наше понимание физики, контролирующей сборку изогнутых оболочек, и объясняют, почему вирусы с высокой механической устойчивостью не могут быть собраны напрямую и нуждаются в процессе созревания, чтобы сделать капсид жестким и стать инфекционным».

Авторы добавляют, что их результаты могут быть применены непосредственно только к икосаэдрическим вирусам, включая папилломавирус, полиомавирус и полиовирус, но не к вирусам со спиральными нуклеокапсидами, таким как SARS-CoV-2, вирус, вызывающий COVID-19.Однако их работа закладывает основу для будущих исследований условий и химических агентов, необходимых для предотвращения различных типов вирусных инфекций, предотвращая сборку капсида или вызывая неправильную сборку.

Как вирус формирует свои симметричные оболочки

Дополнительная информация:

Карлос И. Мендоза и др., Выбор формы и неправильная сборка при образовании вирусного капсида из-за нарушения эластичности, eLife (2020).DOI: 10.7554 / eLife.52525

Информация журнала:

eLife

Ссылка :

Ученые пролили новый свет на сборку вирусной белковой оболочки (21 апреля 2020 г.)

получено 1 мая 2021 г.

с https: // физ.org / news / 2020-04-science-viral-protein-shell.html

Этот документ защищен авторским правом. За исключением честных сделок с целью частного изучения или исследования, никакие

часть может быть воспроизведена без письменного разрешения. Контент предоставляется только в информационных целях.

Что такое вирус? Часть 1. Основные сведения

По мере того, как пандемия коронавируса распространяется по всему миру, термин «вирус» широко обсуждается.Но что такое вирусы и как они распространяются? Вот букварь и отзыв к вирусологу из Стэнфорда Яну Каретту, доктору философии.

Во-первых, вирусы — самая распространенная форма жизни на Земле, если принять предположение, что они живы. Попробуйте умножить миллиард на миллиард, а затем умножить это на десять триллионов, и это (10 в 31-й степени) является ошеломляющей оценкой того, сколько отдельных вирусных частиц, по оценкам, населяет планету.

Вирус — это живое существо? Может быть.Иногда. Это зависит от местоположения. «Вне клетки вирусная частица инертна», — сказала мне Каретт. Сам по себе он не может воспроизводить себя или вообще что-либо производить. Это абсолютный паразит.

Или, мягко говоря, очень эффективно. Вирусы путешествуют налегке, упаковывая только тот багаж, который им абсолютно необходим, чтобы взломать клетку, завладеть ее молекулярными механизмами, размножиться и сбежать.

Что касается вирусов, то почти из каждого правила есть исключения.Но у них есть общие черты, — сказала Каретт.

Дорожный набор вируса всегда включает его геном и окружающую белковую оболочку или капсид, который сохраняет вирусный геном в безопасности, помогает вирусу цепляться за клетки и забираться внутрь, а иногда и способствует бегству своего потомства. Капсид состоит из идентичных белковых субъединиц, уникальные формы и свойства которых определяют структуру и функцию капсида.

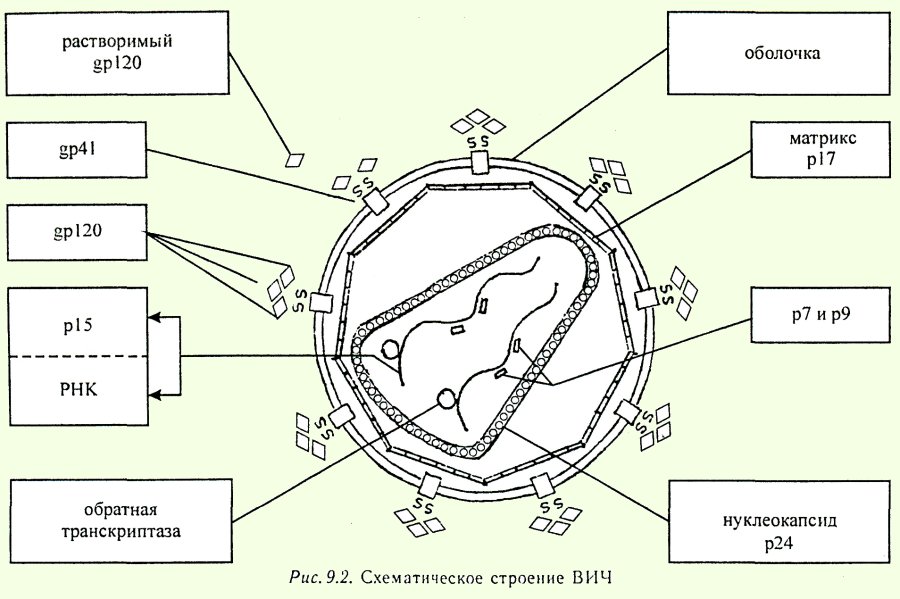

Некоторые вирусы также носят жирные пальто, называемые конвертами, сделанные из украденных осколков мембран последней инфицированной ими клетки.Вирусы гриппа и гепатита С имеют оболочки, так же как и коронавирусы, вирусы герпеса и ВИЧ. Риновирусы, которые вызывают большинство простудных заболеваний, а полиовирусы — нет. Вот практический вывод: вирусы в оболочке особенно презирают мыло, потому что оно разрушает жирные мембраны. Мыло и вода для этих вирусов — то же самое, что выдыхание чеснока для вампира, поэтому мытье рук творит чудеса.

Как вирусы проникают в клетки, размножаются и устремляются к выходу?

Чтобы вирус мог распространиться, он должен сначала проникнуть в клетку.Но, по словам Каретт, «проникнуть за периметр клетки непросто». Внешние мембраны клеток обычно трудно проникнуть без какого-либо специального прохода. Но у вирусов есть способы обманом заставить клетки впустить их внутрь. Как правило, часть вирусного капсида будет иметь сильное сродство к связыванию с тем или иным белком, усеивающим поверхности того или иного конкретного типа клеток. Связывание вирусного капсида с этим белком клеточной поверхности служит пропускным билетом, облегчая проникновение вируса в клетку.

Вирусный геном, как и наш, представляет собой набор инструкций по производству белков, необходимых вирусу. Этот геном может состоять либо из ДНК, как в случае практически со всеми другими существами, либо из ее близкого химического родственника РНК, которая кодирует генетическую информацию так же, как ДНК, но гораздо более гибкая и несколько менее стабильная. Геномы большинства вирусов, инфицирующих млекопитающих, состоят из РНК. (Но не герпесвирусы.)

В дополнение к гену, кодирующему его капсидный белок, каждому вирусу нужен еще один ген для его собственной версии фермента, известного как полимераза.Внутри клетки вирусные полимеразы генерируют многочисленные копии генов захватчика, по инструкциям которых послушная молекулярная сборочная линия клетки производит капсидные субъединицы и другие вирусные белки.

Капсиды — белковая оболочка вируса — самостоятельно собираются из своих субъединиц, часто с помощью белков, изначально созданных клеткой для других целей, но кооптированных вирусом. Эти свежие копии вирусного генома упакованы во вновь изготовленные капсиды для экспорта.

Вирусные геномы также могут содержать гены белков, которые могут кооптировать клеточные механизмы, чтобы помочь вирусам размножаться и ускользать, или которые могут изменять собственный геном вируса — или наш.Геном может содержать всего два гена — один для белка, из которого построен капсид, другой для полимеразы — или целых сотни (как, например, в вирусах герпеса).